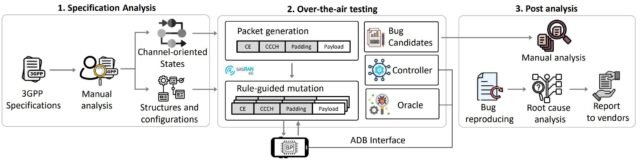

Diseño llfuzz. Crédito: Tuan Dinah Huang en Al.

Los teléfonos inteligentes siempre deben estar conectados a la red móvil para funcionar correctamente. El ingrediente principal que permite esta conexión constante es el módem de comunicación dentro del dispositivo. Los investigadores de CAUST han descubierto la vulnerabilidad de seguridad en las capas inferiores de los modelos de comunicación de teléfonos inteligentes utilizando su estructura de prueba autoeditada llamada LLFUS (FUJ de capa inferior) y mostraron la necesidad de estandarizar la prueba de protección del módem de comunicación móvil.

En un esfuerzo de investigación conjunto con el profesor Cholajun Park de la Universidad de primo, el profesor Young Hie de la Escuela de Ingeniería Eléctrica, la Universidad Cung Hi ha descubierto una debilidad de seguridad crítica en las capas más bajas de los modelos de comunicación de teléfonos inteligentes. Estas debilidades solo pueden deshabilitar el contacto del teléfono inteligente con un solo paquete inalámbrico manipulado (una unidad de transmisión de datos en una red). Específicamente, estas debilidades son extremadamente intensas porque pueden conducir a la ejecución del código remoto (RCE) posible

Para detectar las debilidades de seguridad, el equipo de investigación ha utilizado su estructura de análisis de LLFUS autoeditada para analizar la lógica del módem de conversión y defectos de estado de nivel inferior. LLFUS pudo extraer con precisión las debilidades causadas por el error de implementación comparando y analizando 3 máquinas de estado estándar GPP con dispositivos reales.

El equipo de investigación ha realizado exámenes en 15 teléfonos inteligentes comerciales en todo el mundo, incluidos Apple, Samsung Electronics, Google y Shaomi, y descubrió un total de 5 debilidades. Siete de ellos fueron determinados por el número oficial de CVE (debilidad general y exposición) y los fabricantes aplicaron parches de protección para esta debilidad. Sin embargo, los cuatro restantes aún no se han publicado públicamente.

La investigación previa de seguridad se concentró inicialmente en los niveles más altos de comunicación móvil, como NAS (Stratum de acceso a la red) y RRC (control de recursos de radio), el equipo de investigación se centró en analizar niveles más bajos de comunicación móvil, que a menudo se descuidan los fabricantes.

Estas debilidades ocurrieron en los niveles más bajos del módem de comunicación (RLC, MAC, PDCP, PHY) y sus características estructurales donde no se aplica cifrado o autenticación, solo los defectos operativos pueden inspirarse en inyectar señales externas.

El equipo de investigación ha lanzado un video de demostración que muestra que cuando usan un dispositivo de radio definido por software (SDR) utilizando la computadora portátil experimental, se inyecta un paquete inalámbrico manipulado (paquete Maladamod Mac) en el teléfono inteligente comercial.

El video muestra que los datos generalmente se infectan a 23 MB por segundo en Fast.com, pero el paquete manipulado detiene la inyección y la señal de comunicación móvil desaparece. Prueba intuitivamente que un solo paquete inalámbrico puede paralizar el módem de comunicación de un dispositivo comercial.

Las debilidades se han encontrado en el chip de módem, un componente clave de los teléfonos inteligentes responsables de las llamadas, el texto y la comunicación de datos, lo que lo convierte en un elemento muy importante.

- Qualcomm: CVE -2025-21477, con CVE -2024-23385 afecta a más de 90 conjuntos de chips.

- MediaTek: CVE -2024-20076, CVE -2024-20077, CVE -2025-20659 afecta a más de 80 chipsets.

- Samsung: CVE -2025-26780 (último chipset notado como Exinos 2400, 5400).

- Apple: CVE -2024-27870 (Kualcomm CVE comparte la misma debilidad).

Los chips de módem de problemas (ingredientes de comunicación) no solo se encuentran en teléfonos inteligentes premium, sino también en teléfonos inteligentes de gama baja, tabletas, relojes inteligentes e IoT, que crean un amplio potencial para el daño del usuario debido a su amplia propagación.

Además, el equipo de investigación probó experimentalmente 5G debilidades en los niveles inferiores y encontró dos debilidades en solo dos semanas. Teniendo en cuenta que los controles de debilidad 5G generalmente no se administraron, es posible que exista muchas más vulnerabilidad en los niveles más bajos de la comunicación móvil de los chips de Baseand.

El profesor Youngde Kim explicó: “Las capas inferiores de los modelos de comunicación de teléfonos inteligentes no están sujetas a cifrado o autenticación, creando un riesgo estructural en el que los dispositivos pueden recibir señales voluntarias de la fuente externa.

El equipo de investigación continúa analizando las capas inferiores 5G usando LLFU, y las capas superiores LTE y 5G también están desarrollando herramientas para las pruebas. También están siguiendo la cooperación para publicar equipos futuros. La posición del equipo es “los sistemas de inspección de seguridad sistémica deben desarrollarse en paralelo a medida que aumenta la complejidad técnica”.

El primer autor es Tuan Dinh Huang, un doctorado. Estudiante de la Escuela de Ingeniería Eléctrica presentará los resultados del estudio en agosto Ujix Protection 2025El

Más información:

Tuan Dinah Hoang et al. Llfuzz: una estructura de prueba dinámica del aire para las capas inferiores de la banda base celular, sssssec.ac.ac.kr/pub/2025/llfuzz_tuan.pdf

Cotización: Se ha encontrado debilidad: un solo paquete puede paralizar el teléfono inteligente (2025, 29 de julio) se ha recuperado del 16 de agosto de 2025

Este documento está sujeto a derechos de autor. No se puede reproducir ninguna parte sin permiso por escrito, además de ningún comportamiento justo para el estudio o la investigación privada. El contenido simplemente se proporciona para el propósito de la información.