Microsoft ha confirmado una importante vulnerabilidad de ejecución remota de código en la aplicación Modern Notepad en Windows 11 y La solución ya está en marcha Como parte de la actualización del martes de parches de febrero de 2026.

Vulnerabilidad, según seguimiento CVE-2026-20841Afecta a la aplicación Bloc de notas de Windows y se considera importante con una puntuación CVSS de 8,8. Según el Centro de respuesta de seguridad de Microsoft (MSRC), la falla podría permitir que un atacante remoto ejecute código en una PC si un usuario abre un archivo Markdown especialmente diseñado en el Bloc de notas y hace clic en un enlace malicioso.

Sí, estamos hablando del Bloc de notas.

El mismo editor de texto liviano que hasta hace poco hacía poco más que abrir archivos .txt ahora es una aplicación moderna con renderizado Markdown, enlaces en los que se puede hacer clic e integración con Copilot. Y con el renderizado Markdown y los enlaces en los que se puede hacer clic, ahora hay una superficie de ataque más grande que el clásico bloc de notas de texto sin formato.

Quizás sea mejor dejar algunas cosas intactas.

Microsoft dice que el problema se debe a una “neutralización inadecuada de elementos especiales utilizados en los comandos, una categoría conocida como inyección de comandos”. Esto significa que el Bloc de notas puede invocar protocolos no verificados desde enlaces dentro de un archivo Markdown, que puede cargar y ejecutar contenido remoto.

En términos sencillos, los atacantes pueden enviar un correo electrónico y engañarlo para que abra un archivo .md malicioso y lo vea en el Bloc de notas, y si hace clic en el enlace en el Bloc de notas, sin darse cuenta del problema, porque es un “editor de texto sin formato”, el código malicioso puede ejecutarse con los mismos permisos que su cuenta de usuario. Si ha iniciado sesión como administrador, el efecto puede ser peor

Afortunadamente, Microsoft no observó exploits activos y la vulnerabilidad no se reveló públicamente antes de ser reparada. La mala noticia es que el ataque sólo requiere la interacción del usuario, lo que significa que un correo electrónico de phishing creíble con un archivo adjunto malicioso de Markdown puede ser suficiente para desencadenarlo.

¿Cómo funciona la vulnerabilidad Notepad Markdown?

Microsoft clasifica CVE-2026-20841 como un problema de inyección de comandos, rastreado oficialmente en CWE-77: Neutralización inadecuada de elementos especiales utilizados en un comando.

Aunque no es tan complicado como parece.

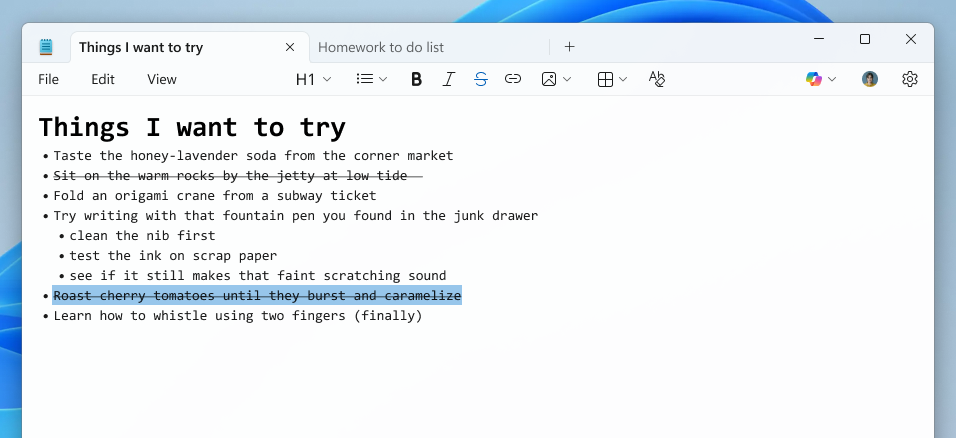

Un archivo Markdown es un archivo de texto sin formato que utiliza el lenguaje Markdown para dar formato al texto. Suele tener una extensión de archivo .md o .markdown.

Un controlador de Markdown, como el Bloc de notas, es una herramienta que simplemente procesa archivos de Markdown, lo que le permite cargarlos y manipularlos fácilmente.

Cuando el Bloc de notas abre un archivo Markdown, puede mostrar enlaces en los que se puede hacer clic. En este caso, el controlador Markdown de la aplicación no validó correctamente ciertos elementos incrustados dentro de un enlace malicioso. Si un usuario hace clic en ese enlace, el Bloc de notas puede iniciar un controlador de protocolo no autenticado, que puede cargar y ejecutar contenido remoto.

En otras palabras, un archivo Markdown especialmente diseñado puede contener un enlace que puede activar un comando que extrae el código de un servidor remoto y lo ejecuta en su PC.

Microsoft dice que el código malicioso “Ejecute el archivo Markdown en el contexto de seguridad del usuario abierto”. Esto significa que el atacante obtendrá los mismos permisos que la víctima. Si el usuario tiene privilegios estándar, el daño se limita a ese alcance. Si el usuario se ejecuta como administrador, los efectos pueden ser devastadores.

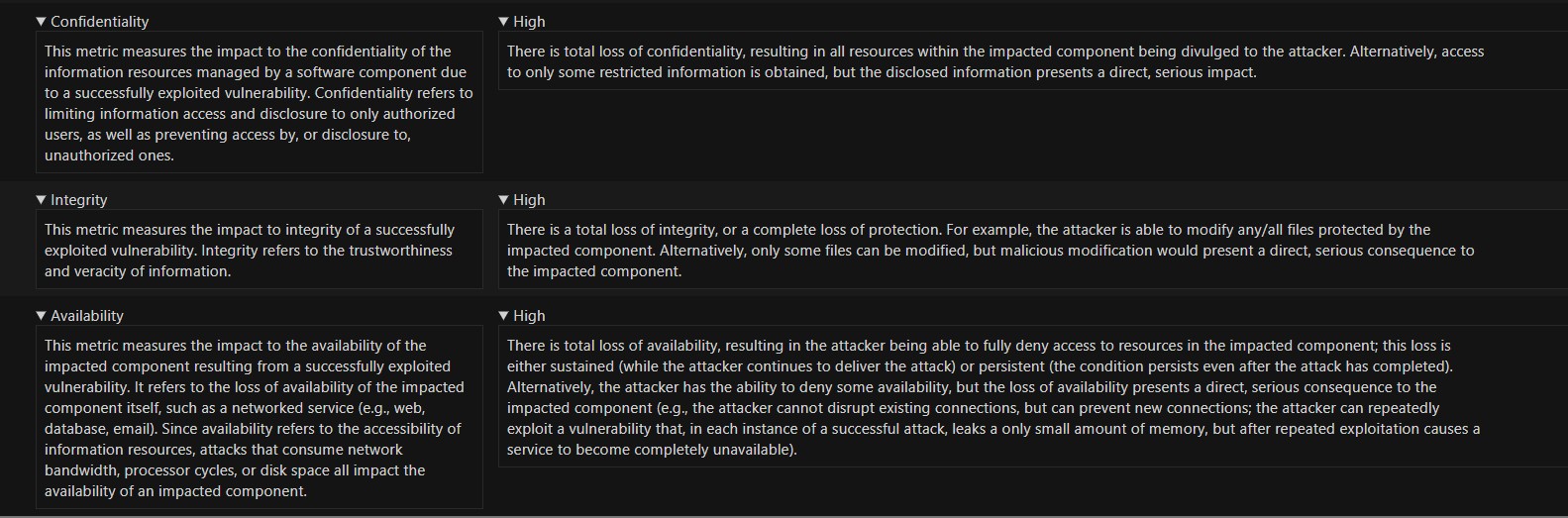

Esto explica por qué Microsoft calificó el impacto como alto:

- Privacidad (posible robo de datos)

- Integridad (puede cambiar archivos o configuraciones del sistema)

- Disponibilidad (puede afectar la estabilidad del sistema)

La debilidad conlleva un CVSS 3.1 Puntuación básica 8,8Lo que lo sitúa en el rango de alta intensidad.

Esto es lo que significan las métricas clave de CVSS:

- AV:N (Vector de ataque: Red) – El ataque se puede realizar de forma remota, como por correo electrónico o un enlace de descarga. El atacante no necesita acceso físico.

- AC:L (Complejidad del ataque: Baja) – La absorción no requiere condiciones anormales.

- PR:N (Privilegios requeridos: Ninguno) – El atacante no necesita acceso previo al sistema de la víctima.

- UI:R (Interacción del usuario: Obligatorio) – La víctima debe abrir el archivo Markdown y hacer clic en el enlace malicioso.

- Alcance: Sin cambios – Los exploits afectan los mismos límites de seguridad que los componentes vulnerables.

Aquí está la parte importante Requiere interacción del usuario.

Esta no es una vulnerabilidad que pueda ser eliminada por gusanos. No puede propagarse automáticamente a través de la red. Esto requiere ingeniería social. Es posible que un atacante necesite engañar a un usuario para que abra un archivo Markdown malicioso con un correo electrónico de phishing, un archivo adjunto de chat o un archivo descargable como recompensa falsa.

La madurez del código de exploit actualmente figura como no probada y Microsoft dice que no ha encontrado ningún exploit activo en la naturaleza. Aún así, debido a que el ataque sólo requiere un clic dentro de un archivo que parece inofensivo, sigue siendo un problema grave, especialmente en una empresa donde los archivos de documentación Markdown son comunes.

¿Por qué las funciones modernas del bloc de notas aumentan el riesgo de ataque?

Durante años, el Bloc de notas fue una de las aplicaciones más seguras de Windows porque no hacía más que editar texto. Ni siquiera puedes formatear el texto. Por supuesto, los enlaces estaban fuera de discusión. Su sencillez era su fuerza.

Pero Windows 11 cambió eso.

Microsoft modernizó el Bloc de notas con soporte para renderizado Markdown, hipervínculos en los que se puede hacer clic, guardado automático, pestañas y, el más odiado de todos, la integración de Copilot. El Bloc de notas ya no es sólo un editor de texto sin formato. Ahora analiza contenido estructurado e interactúa con los protocolos del sistema de una manera que la versión clásica nunca podría hacerlo.

La compatibilidad con Markdown le brinda al Bloc de notas la capacidad de interpretar enlaces entre archivos y hacerlos interactivos. Si un protocolo integrado y aparentemente confiable comienza a administrar contenido externo en mil millones de dispositivos, el riesgo aumenta naturalmente. Se puede explotar cualquier vulnerabilidad en la forma en que se procesan los caracteres o comandos especiales.

CVE-2026-20841 es un ejemplo de cómo se materializa esa vulnerabilidad. Este tipo de problema no podía existir en el Bloc de notas original y básico porque carecía de esas capacidades.

Ya se está implementando una solución de seguridad para esta vulnerabilidad como parte de la actualización del martes de parches de febrero de 2026 para Windows 11 y la aplicación Inbox (a través de la Tienda).